Garantire l’accesso ai dati, ai dispositivi e alle informazioni aziendali in qualsiasi momento, in modo protetto e sicuro. È con questo obiettivo che all’interno delle organizzazioni si stanno diffondendo gli strumenti di gestione delle identità e degli accessi – Identity Access Management) (IAM) -, sistemi che garantiscono che le persone giuste abbiano accesso alle risorse appropriate nel momento opportuno e per le ragioni corrette. La digitalizzazione che avanza a ritmi serrati e l’aumento esponenziale degli attacchi informatici rendono ormai indispensabile adottare strumenti avanzati per proteggere le risorse digitali.

Inizialmente, la sicurezza IT si basava su un modello di sicurezza perimetrale (detto anche “castello e fossato”), dove la rete aziendale era protetta da un perimetro sicuro e solo gli utenti che vi rientravano venivano considerati affidabili. Tuttavia, con l’estensione dell’utilizzo dei dispositivi mobili, del Cloud computing e delle architetture distribuite, così come con la diffusione pervasiva del lavoro da remoto, parlare di perimetro tradizionale è diventato obsoleto. Questo ha esposto le reti aziendali a nuove vulnerabilità e aumentato il rischio di attacchi interni ed esterni (basti anche solo pensare all’evoluzione delle numeriche del phishing o del malware).

Indice degli argomenti:

Che cos’è l’Identity Access Management

L’Identity Access Management è un insieme di tecnologie, processi e policy per gestire le identità digitali e controllare l’accesso alle risorse di un sistema informatico. Si tratta, infatti, del processo attraverso il quale un’organizzazione verifica e definisce a quali risorse, applicazioni o dati un’identità (sia essa un utente, un dispositivo o un’applicazione) può accedere e quali azioni può compiere su di essi. Lo scopo principale dell’IAM è garantire che solo gli utenti autorizzati possano accedere a determinate informazioni o sistemi, riducendo così i rischi legati agli accessi non autorizzati.

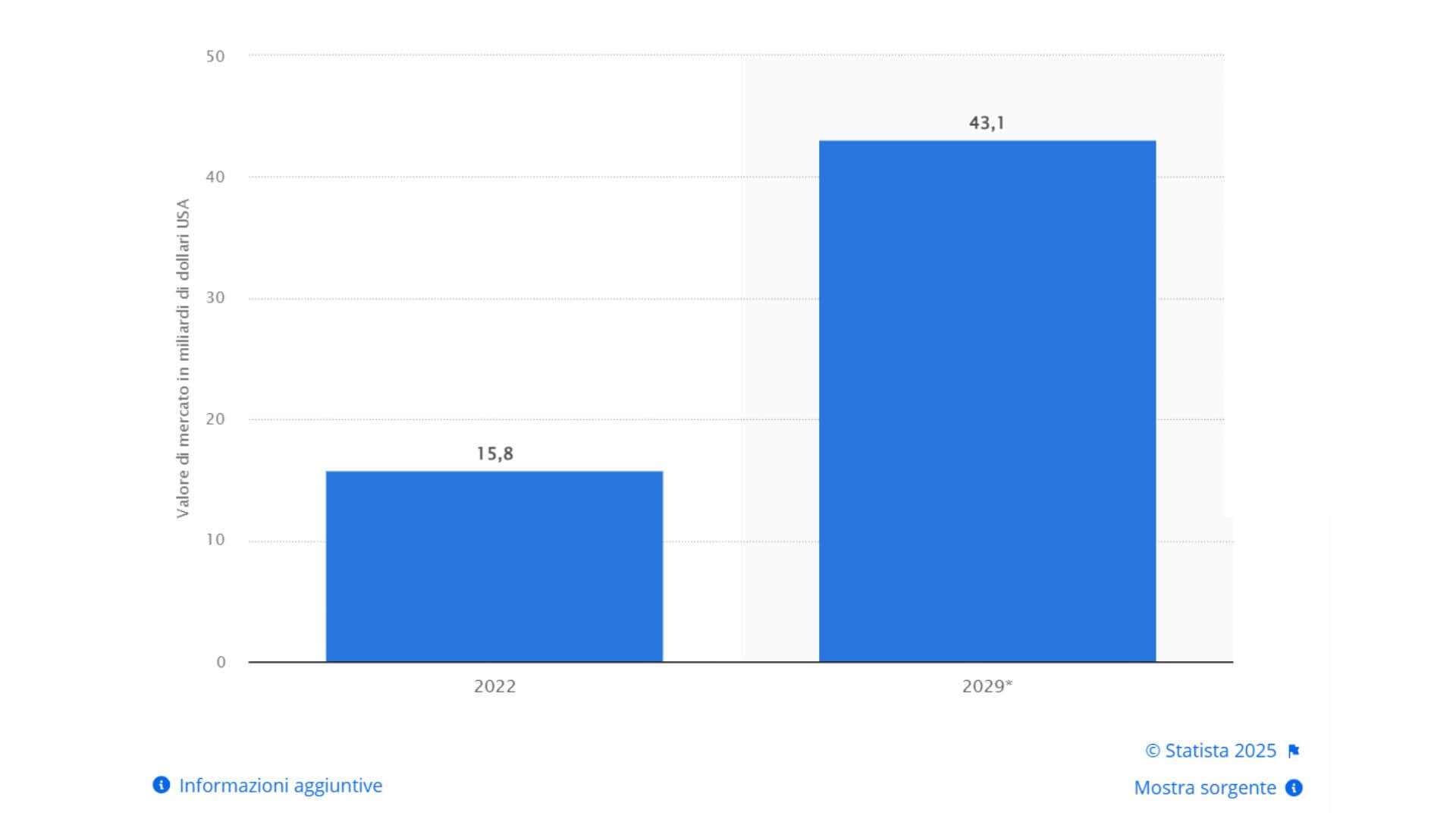

Stando alle stime effettuate da Statista, si prevede che il valore di mercato dell’IAM aumenterà a 43,1 miliardi di dollari entro il 2029 (contro i 15,8 del 2022).

Come funziona la gestione dell’accesso all’identità

Questo processo avviene attraverso una serie di politiche e tecnologie che permettono di garantire che solo le identità autorizzate possano accedere a specifici sistemi, in base ai privilegi assegnati. Entriamo, quindi, più nel dettaglio di un processo di gestione degli accessi all’identità analizzando gli step di cui si compone il processo:

Autenticazione

Prima di concedere l’accesso, è necessario verificare l’identità dell’utente o dispositivo. Questo avviene attraverso il processo di autenticazione, che può includere una combinazione di fattori come password, autenticazione biometrica (impronta digitale, riconoscimento facciale), o autenticazione multifattoriale (MFA), che aggiunge un ulteriore strato di sicurezza.

Autorizzazione

Una volta autenticata l’identità, il sistema verifica se l’utente ha i privilegi necessari per accedere alle risorse richieste. Questo è il passo in cui entra in gioco il controllo degli accessi, che può essere regolato attraverso diversi modelli, come:

- RBAC (Role-Based Access Control): l’accesso viene concesso in base al ruolo dell’utente, in quanto ognuno ha permessi predeterminati che definiscono le azioni che la persona può eseguire. Ad esempio, un amministratore può avere accesso completo, mentre un dipendente ordinario un accesso limitato.

- ABAC (Attribute-Based Access Control): in questo caso, l’accesso è definito da un insieme di attributi, che possono includere variabili come il dipartimento dell’utente, la posizione, il dispositivo utilizzato e altre condizioni contestuali.

- PBAC (Policy-Based Access Control): si basa su politiche aziendali che definiscono chi può accedere a quali risorse, in quale situazione e sotto quali condizioni.

Gestione delle sessioni

Una volta che l’accesso è stato concesso, la gestione delle sessioni tiene traccia dell’attività dell’utente durante la sua interazione con il sistema. Questo processo può includere il monitoraggio in tempo reale delle azioni dell’utente, utile per rilevare comportamenti anomali o rischiosi.

Monitoraggio e audit

Ogni accesso e ogni azione compiuta all’interno di un sistema devono essere monitorati e registrati per garantire la conformità, rilevare eventuali violazioni della sicurezza e permettere audit successivi. I log di accesso possono fornire una panoramica completa di chi ha avuto accesso a cosa, quando e per quanto tempo.

Provisioning e de-provisioning

L’IAM include anche il provisioning (assegnazione iniziale di accesso) e il de-provisioning (revoca dell’accesso), che assicurano che gli utenti abbiano accesso a risorse e applicazioni solo qualora sia effettivamente necessario e che lo stesso venga revocato qualora non sia più richiesto, come nel caso di cambiamenti di ruolo o di uscita dall’organizzazione.

Gestione delle identità (IM) e gestione degli accessi (AM)

La gestione delle identità e la gestione degli accessi sono due pilastri complementari dell’Identity Access Management (IAM) e insieme garantiscono la sicurezza e l’efficienza operativa in un’organizzazione. Tuttavia, è bene cogliere e saper distinguere la piccole sfumature che li differenziano.

La gestione delle identità si concentra sull’amministrazione delle identità digitali degli utenti, dei dispositivi e delle applicazioni includendo la loro creazione, modifica e disattivazione nel ciclo di vita. Ogni identità è unica e definisce chi o cosa può accedere alle risorse. La gestione degli accessi, invece, si occupa del controllo e della regolamentazione di cosa ciascuna identità può fare una volta autenticata, definendo i permessi e i privilegi specifici per accedere a dati, sistemi o applicazioni.

Tendenze future nell’Identity Access Management

L’Identity and Access Management (IAM) sta rapidamente evolvendo in risposta alle crescenti esigenze di sicurezza e alle nuove tecnologie emergenti. Dall’adozione massiva di Intelligenza Artificiale e Machine Learning all’implementazione di soluzioni senza password (passwordless) per migliorare l’esperienza utente, passando per l’identità decentralizzata e l’evoluzione delle pratiche di Zero Trust e non solo, sono diverse le tendenze che caratterizzeranno l’ambito della gestione dell’accesso all’identità. Vediamole più nel dettaglio.

Autenticazione senza password (passwordless)

Uno dei principali trend che sta prendendo piede è l’autenticazione “senza password”, che sta guadagnando terreno grazie alla diffusione di tecnologie biometriche come il riconoscimento facciale o le impronte digitali.

Il passwordless si avvale di tecnologie come l’autenticazione biometrica, le chiavi hardware (es. YubiKey), e la verifica tramite dispositivi mobili per garantire l’accesso sicuro e senza intoppi eliminando, così, la necessità di ricordare lunghe password e aumentando la sicurezza, dato che le credenziali non possono essere rubate o forzate.

Machine Identity Management

Con la proliferazione di dispositivi IoT, servizi Cloud e applicazioni automatizzate, l’Identity Management sarà fondamentale per garantire che dispositivi e account “non umani” abbiano accessi ben regolati, evitando vulnerabilità.

Il Machine Identity Management (MIM) è, infatti, una branca dell’Identity and Access Management che si concentra sulla gestione delle identità e degli accessi delle macchine, ovvero dispositivi, sensori, server, applicazioni o servizi automatici che interagiscono tra di loro o con altri sistemi in un contesto aziendale.

Evoluzione delle pratiche di Zero Trust

Inizialmente, il modello Zero Trust si concentrava sulla verifica continua degli utenti e dei dispositivi e sul principio di accesso minimo (Least Privilege), che garantisce che le persone abbiano accesso solo alle risorse di cui hanno bisogno per svolgere il loro lavoro. Col tempo, l’approccio si è evoluto includendo tecnologie avanzate per la protezione delle identità, la gestione del loro ciclo di vita e l’autenticazione multi-fattore (MFA).

Oggi, l’evoluzione del modello Zero Trust comprende l’integrazione di tecniche di analisi comportamentale (behavior analysis) per identificare atteggiamenti sospetti, l’uso di Machine Learning per monitorare e rilevare anomalie e la protezione avanzata dei dati sensibili.

Decentralized Identity (identità decentralizzata)

Parallelamente, si sta facendo strada il concetto di identità decentralizzata, che promette di trasformare il modo in cui le informazioni personali vengono gestite. In questo modello, gli utenti hanno il controllo diretto sulle proprie credenziali, che possono essere archiviate in un wallet digitale sicuro, riducendo la dipendenza dai fornitori centralizzati e migliorando la privacy.

Integrazione dell’Intelligenza Artificiale

L’IA, specialmente quella Generativa, sarà utilizzata per automatizzare attività complesse dell’IAM, come le revisioni dei privilegi e l’analisi comportamentale. In pratica, grazie all’Intelligenza Artificiale, è possibile rilevare un accesso potenzialmente compromesso analizzando il comportamento degli utenti – come il dispositivo utilizzato, la posizione geografica o l’orario. Inoltre, i processi di provisioning e deprovisioning degli accessi possono essere automatizzati, riducendo errori e ritardi.

Gestione delle identità Cloud-native

Con l’aumento delle applicazioni Cloud-native, anche l’IAM si sta adattando per supportare ambienti multi-Cloud e ibridi. Le soluzioni di Identity-as-a-Service (IDaaS) consentono di scalare rapidamente e di integrare standard di sicurezza avanzati come OAuth 2.0 e OpenID Connect.

IAM per il lavoro ibrido e remoto

Il lavoro remoto e ibrido ha messo sotto pressione i sistemi tradizionali di IAM, spingendo verso l’adozione di nuove tecnologie che garantiscano accessi sicuri da qualsiasi luogo e dispositivo. Questo ha portato alla crescita di soluzioni come il Secure Access Service Edge (SASE) e all’abbandono graduale delle VPN tradizionali in favore di metodi più flessibili e sicuri.